- +48 737 185 903

- +48 737 185 902

- +48 727 790 662

- Pn - Pt: 9.00 - 17.00

Szukasz rozwiązania? | Potrzebujesz konsultacji? | Skontaktuj się!

CyCommSec jest tworzony przez osoby posiadające wieloletnie doświadczenie w obszarze cyberbezpieczeństwa, zdobyte w pracy na rzecz czołowych polskich oraz międzynarodowych przedsiębiorstw.

CyCommSec angażuje obok ludzi reprezentujących wysoki poziom merytoryczny z zakresu ITSec, także osoby posiadające kompetencje w obszarze compliance, norm ISO i innych międzynarodowych standardów, czyniąc świadczone usługi wielowarstwowymi.

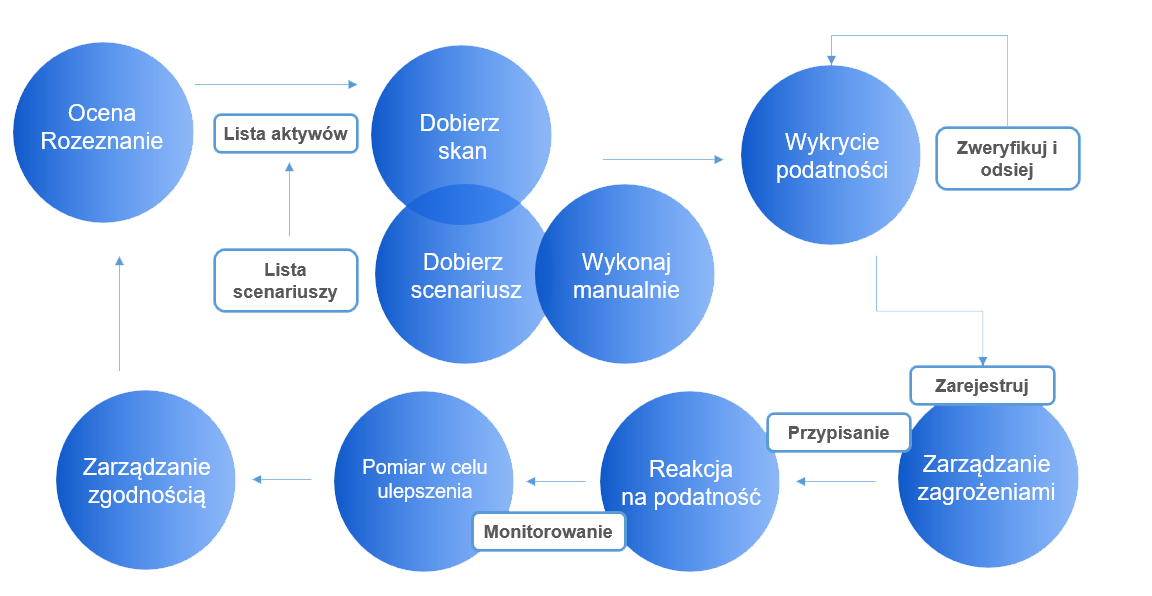

Wykorzystując narzędzie FUSE AI świadczymy usługę PTaaS (Pentest as a Service), w ramach której regularnie wykonujemy testy penetracyjne, szacujemy ryzyko cyberbezpieczeństwa oraz udostępniamy system do zarządzania zidentyfikowanymi podatnościami, przez co efektywnie doprowadzamy do ich usuwania.

Proces świadczenia usługi łączy spersonalizowane podejście z jednoczesnym wykorzystaniem automatyzacji, co skutecznie przyczynia się do osiągania zamierzonych rezultatów. Zintegrowane narzędzia wraz z ich automatyzacją są łatwe w wdrożeniu dla zespołów IT lub jednostek odpowiedzialnych za bezpieczeństwo. Stałe monitorowanie zapobiega pojawianiu się nowych zagrożeń, a wszelkie luki są szybko wykrywane i eliminowane.

Testy penetracyjne są kluczowym elementem strategii bezpieczeństwa organizacji, pomagając zidentyfikować i usunąć luki, zanim zostaną wykorzystane przez cyberprzestępców.

Szeroki zakres świadczonych usług, od testów sieciowych po zaawansowane symulacje Red Team, umożliwia wszechstronną ocenę bezpieczeństwa i przygotowanie organizacji na różnorodne zagrożenia. Wybór odpowiednich testów i regularne ich przeprowadzanie są niezbędne do utrzymania wysokiego poziomu bezpieczeństwa w dynamicznie zmieniającym się środowisku IT.

Jeśli jesteś zainteresowany naszymi usługami i szukasz partnera do przeprowadzenia testów penetracyjnych w swojej organizacji, koniecznie zapoznaj się z naszym pełnym portfolio związanych z realizacją różnego rodzaju pentestów.

// Chętnie porozmawiamy i doradzimy

737 185 902 | 737 185 903 | 727 790 662

737 191 570